Alors que le compte à rebours pour 2020 a commencé, nous avons pensé qu’il serait intéressant de jeter un regard rétrospectif sur les dix dernières années d’innovation en matière de sécurité physique.

Retrouvez ci-dessous les 10 tendances importantes qui ont eu le plus d’impact sur notre entreprise et notre industrie.

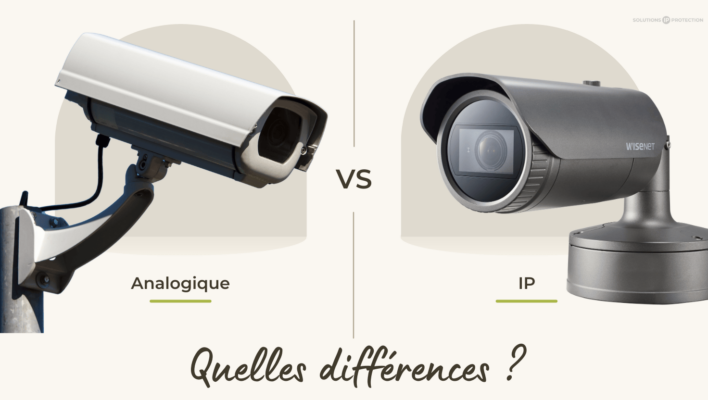

1. Domination IP – La montée en flèche du passage à l’IP à mesure que les dispositifs et les systèmes de sécurité évoluent.

Les systèmes et dispositifs de sécurité IP existent depuis la fin des années 90. Mais ce n’est qu’en 2010-2011 que les ventes de vidéosurveillance IP ont commencé à dépasser les options analogiques.

Cela a beaucoup à voir avec la sortie du codec H.264 et des caméras IP mégapixel qui ont fourni une meilleure qualité d’image à un prix abordable.

Depuis, la technologie IP, que ce soit pour la vidéo, le contrôle d’accès, l’intercom ou d’autres applications, continue d’évoluer à un rythme incroyable.

Aujourd’hui, les solutions de sécurité IP sont le premier choix pour les utilisateurs qui veulent des capacités améliorées et plus de flexibilité, tout en gardant leur budget à l’esprit.

2. Ouverture – Avoir plus de choix conduit à une préférence pour l’architecture ouverte

Pendant des années, les solutions analogiques ont été la norme. Les DVR et les caméras étaient regroupés par un seul fournisseur, laissant l’utilisateur final impuissant à changer et à choisir.

Lorsque les utilisateurs finaux voulaient passer aux technologies les plus récentes, ils se voyaient souvent proposer des options limitées ou, pire encore, aucune. Au tournant de la dernière décennie, trop d’entre eux se sont sentis piégés en envisageant un scénario d’arrachage et de remplacement.

À mesure que la technologie IP prenait de l’ampleur, la préférence pour une option plus souple – la solution d’architecture ouverte – s’est accentuée. Les utilisateurs finaux pouvaient choisir les meilleurs appareils et solutions pour leurs applications. Et ils savaient qu’ils pouvaient changer d’avis à tout moment.

Aujourd’hui, la tendance est à l’ouverture pour toutes les autres applications de sécurité, en particulier le contrôle d’accès. Et elle ne se limite plus à la fusion des appareils et des systèmes.

L’évolution de l’ouverture a conduit à l’unification – la fusion de diverses solutions de sécurité en une seule plate-forme de gestion intuitive.

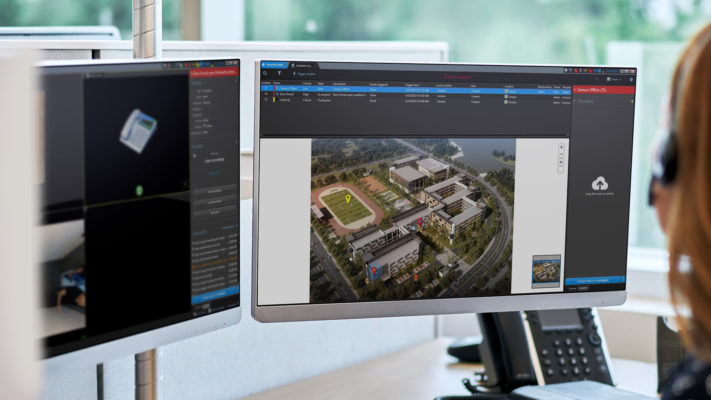

3. Profondeur de l’intégration – Les fournisseurs de VMS offrent plus de possibilités aux utilisateurs

Au fur et à mesure que l’intérêt pour les systèmes de gestion vidéo (VMS) ouverts s’est accru, les fournisseurs ont investi des ressources importantes dans l’intégration des dispositifs.

Les utilisateurs finaux voulaient avoir le choix, et les fournisseurs étaient impatients de répondre à cette demande en prenant en charge le plus grand nombre possible de caméras vidéo et de dispositifs de sécurité.

En même temps, les protocoles d’interopérabilité tels que l’ONVIF attiraient l’attention en aidant à rationaliser le processus d’intégration.

Un changement s’est produit lorsque les fournisseurs de VMS ont commencé à concentrer leurs efforts sur la fourniture de plus qu’une simple intégration de caméras. Après tout, ces dispositifs ne se limitaient pas à la simple diffusion de vidéo.

Offrir des niveaux d’intégration de périphériques plus poussés est devenu un élément de différenciation important sur le marché des VMS. Soudain, les utilisateurs finaux ne se sont plus concentrés sur les caméras qu’ils pouvaient choisir, mais sur la manière dont ils pouvaient exploiter les capacités des appareils et les données qu’ils en retiraient.

4. Analyses – Les utilisateurs s’appuient de plus en plus sur les analyses vidéo et autres pour repérer les menaces

Au fil des ans, l’analyse vidéo a fait l’objet de nombreuses critiques. Au début, la précision et le taux élevé de fausses alertes étaient source de doute et d’incertitude.

Alors que beaucoup doutaient de la fiabilité de l’ancienne analyse logicielle plus simple, les choses ont changé. Un plus grand nombre de caméras offrent diverses analyses intégrées. Et les analyses de détection faciale sont devenues plus sophistiquées au fil du temps.

Même les analyses basées sur des logiciels ne sont plus ce qu’elles étaient. Aujourd’hui, de plus en plus d’utilisateurs finaux, en particulier ceux qui ont des environnements plus vastes et plus complexes, se fient à l’analyse pour comprendre ce qui se passe.

Plus que jamais, les utilisateurs repèrent les menaces à l’aide de fils-pièges virtuels ou de détection d’objets, et protègent la vie privée des individus grâce à l’anonymat vidéo.

Les développements en matière d’apprentissage approfondi et d’intelligence artificielle (IA) ne pourront qu’aider à obtenir de meilleurs résultats.

5. Accès – Le besoin de plus de flexibilité et d’intelligence stimule l’innovation en matière de contrôle d’accès

Au début de la décennie, le fait de relier les lectures de cartes avec des séquences vidéo a été une grande incitation à passer à la technologie moderne de contrôle d’accès sur IP.

Pourtant, de nombreux utilisateurs avaient du mal à justifier les coûts et les efforts nécessaires pour remplacer le vieux câblage RS-485, mettre à niveau les contrôleurs de porte et migrer les bases de données des détenteurs de cartes.

C’était jusqu’à ce que la technologie évolue pour simplifier la migration vers le contrôle d’accès IP. Des contrôleurs intelligents ont été lancés, donnant aux utilisateurs la liberté de conserver certains matériels de porte existants.

Le nouveau matériel de porte PoE et sans fil ne nécessite que peu ou pas de câblage, ce qui réduit les coûts de main-d’œuvre et d’installation. Les outils d’importation ont également simplifié le transfert des données des titulaires de cartes vers les nouveaux systèmes de contrôle d’accès.

L’innovation en matière de contrôle d’accès ne ralentit pas. La biométrie connaît une popularité croissante, offrant une sécurité accrue et un meilleur suivi.

Et un changement encore plus important se produit : la gestion du contrôle d’accès n’est plus seulement centrée sur les cartes et les portes. Il s’agit de gérer les identités des personnes qui interagissent avec l’organisation.

6. Opérations – La rationalisation des données sur la sécurité entraîne des gains d’efficacité opérationnelle

Autrefois, les systèmes de sécurité n’étaient utilisés que pour la sécurité. Aujourd’hui, les utilisateurs avertis réalisent que la valeur de la technologie de sécurité peut s’étendre aux affaires quotidiennes.

Les fournisseurs de systèmes de sécurité offrent également des outils qui aident ces utilisateurs à mieux comprendre leur environnement. Et cette tendance continue de gagner du terrain dans les secteurs verticaux.

Par exemple, les hôpitaux utilisent le contrôle d’accès pour garder les salles blanches exemptes de contaminants et rester conformes. Les aéroports synchronisent les mises à jour des vols avec leurs systèmes de sécurité afin de mieux gérer les changements de porte et le flux de foule.

Grâce à une meilleure compréhension, les organisations peuvent simplifier les processus et trouver des moyens d’améliorer l’efficacité et le service à la clientèle.

7. Villes intelligentes – L’IdO et le partage des données permettent aux services municipaux de travailler plus intelligemment et plus rapidement

Avant que l’expression » ville intelligente » ne fasse la une des journaux, de nombreux services municipaux fonctionnaient en silos. L’information était rarement partagée entre les entités et les inefficacités étaient le statu quo.

Tout cela a changé avec l’arrivée de nouveaux appareils sur le réseau et l’émergence de l’Internet des objets (IoT). Partout, les villes ont commencé à chercher des moyens d’utiliser ce réseau croissant de capteurs connectés (caméras, lampadaires, etc.) pour créer des expériences urbaines meilleures et plus sûres.

Pour ce faire, ils ont investi dans une technologie de sécurité qui a facilité la collaboration et le partage d’information entre tous les intervenants.

Aujourd’hui, l’intérêt pour les solutions communautaires est en hausse. Les entreprises privées investissent dans la vidéosurveillance et donnent aux forces de l’ordre l’accès à la vidéo en temps réel pour traiter rapidement les situations d’urgence.

8. Cloud – Les services de cloud computing gagnent en puissance à mesure que les équipes de sécurité deviennent plus agiles

Il y a quelques années encore, les solutions de cloud computing suscitaient beaucoup de scepticisme. Au départ, c’était une question de sécurité des données – les organisations hésitaient à avoir des informations d’entreprise dans des centres de données hors site.

Cela a pris un tournant lorsque de grandes entités privées et publiques ont commencé à utiliser le cloud pour étendre rapidement le stockage ou ajouter des couches de redondance. Elles ont fait tout cela tout en conservant leurs systèmes sur site existants.

Ce modèle hybride a permis de migrer facilement vers l’hébergement de systèmes entiers dans le cloud.

Les entreprises passaient un composant à la fois dans le nuage, qu’il s’agisse d’une caméra, d’une installation ou d’une application. Et sans avoir besoin de serveurs, les équipes de sécurité ont déployé de nouveaux systèmes plus rapidement, avec peu ou pas d’implication des TI et un investissement initial minimal.

Ces avantages continuent de faire progresser l’adoption des services de cloud computing. Et aujourd’hui, les entreprises de toutes tailles, y compris les petites entreprises et celles qui disposent de ressources limitées, sont également toutes favorables au cloud.

9. Cybersécurité – L’augmentation de la cybercriminalité renforce la nécessité d’une plus grande résilience de la cybernétique

Si vous aviez demandé à n’importe qui dans l’industrie de la sécurité physique ce qu’il pensait de la cybersécurité au début de la décennie, la majorité aurait exprimé peu de préoccupations. L’argument de la défense était généralement qu’ils avaient des systèmes sur place qui n’étaient pas connectés à l’Internet.

Avancez jusqu’à aujourd’hui et tout le monde parle de cybersécurité. Qu’il s’agisse de ne pas changer les mots de passe par défaut des fabricants sur les dispositifs de sécurité ou de reporter les mises à jour logicielles importantes, les gens reconnaissent maintenant que les vulnérabilités peuvent provenir de n’importe où.

En réponse, les fournisseurs de solutions de sécurité publient des guides de durcissement et offrent des défenses intégrées qui aident les utilisateurs à se prémunir contre les cyberattaques.

10. Vie privée – Une nouvelle loi crée une demande pour une meilleure protection de la vie privée

Au fil des ans, de plus en plus de villes et d’entreprises ont élargi leur couverture vidéo, ce qui a donné lieu à de nouveaux débats sur l’utilisation éthique des technologies de sécurité et la protection de la vie privée.

Pourtant, ce n’est que récemment que ce sujet a commencé à prendre de l’ampleur. C’est parce que les gouvernements tiennent les entreprises davantage responsables de l’information qu’elles recueillent, gèrent et stockent.

Le règlement général de l’Union européenne sur la protection des données (RGPD) a été la première loi à entrer en vigueur. Et en janvier 2020, la loi californienne sur la protection de la vie privée des consommateurs (CCPA) suivra.

Face à l’imminence de lourdes peines, les entreprises veulent des solutions qui les aident à mieux protéger la vie privée. Cela peut inclure la définition de privilèges pour ceux qui peuvent accéder à l’information ou l’intégration d’analyses vidéo qui brouillent les identités.

Voir l’article original sur www.genetec.com